Преимущества тестирования на проникновение по сравнению с автоматизированными сканированиями уязвимостей

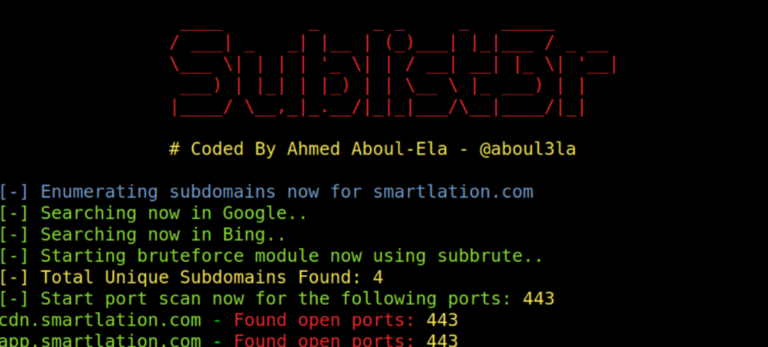

Введение Информационная безопасность является критическим аспектом в современном мире, где киберугрозы становятся все более изощренными. Организации стремятся защитить свои данные и системы, используя различные методы и инструменты. Два наиболее распространенных подхода для выявления уязвимостей – это тестирование на проникновение (пентестинг)…