DirBuster – это мощный инструмент для сканирования веб-приложений с целью обнаружения скрытых директорий и файлов. Разработанный с акцентом на безопасность и тестирование на проникновение, DirBuster предоставляет уникальные возможности для выявления потенциальных уязвимостей в веб-приложениях. Инструмент эффективно используется для анализа конфигурации веб-серверов и выявления слабых точек, которые могут быть использованы злоумышленниками.

DirBuster предлагает богатый выбор словарей и методов атак для перебора директорий. Пользователи могут выбирать из предустановленных словарей, включая варианты для различных веб-серверов и операционных систем, что делает инструмент гибким и адаптивным к различным сценариям тестирования. Это дает тестировщикам и администраторам безопасности широкий спектр опций для настройки и адаптации инструмента под конкретные требования исследования.

Одной из ключевых особенностей DirBuster является его способность обнаруживать скрытые директории, которые могут стать точками входа для атак. Путем систематического сканирования и анализа веб-приложений DirBuster помогает выявлять слабые места в структуре веб-сервера, предоставляя ценную информацию для последующих мер безопасности и защиты.

Установка и Базовая Настройка DirBuster на Windows и Linux

- Проверка Предварительных Требований: Перед установкой DirBuster удостоверьтесь, что на вашей системе установлена Java. DirBuster работает на Java, поэтому этот шаг является предварительным условием. Для проверки наличия Java в вашей системе, воспользуйтесь командой

java -versionв командной строке. - Установка на Windows:

- Скачайте установочный файл DirBuster для Windows с официального сайта.

- Запустите установщик и следуйте инструкциям мастера установки.

- После завершения установки, убедитесь, что Java указана в переменной среды PATH.

- Установка на Linux:

- Откройте терминал и выполните команду

git clone https://github.com/digininja/DirBuster.gitдля клонирования репозитория DirBuster. - Перейдите в каталог DirBuster:

cd DirBuster. - Запустите DirBuster:

./dirbuster.sh.

- Откройте терминал и выполните команду

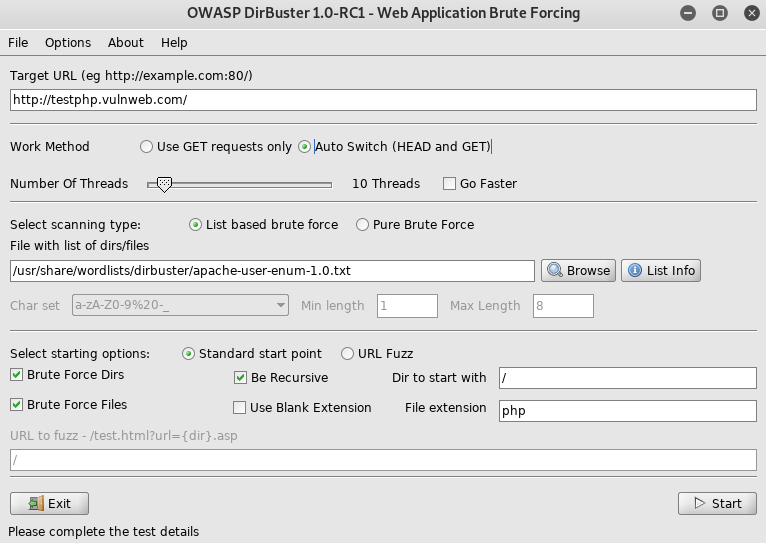

- Запуск DirBuster:

- Запустите DirBuster после успешной установки, указав целевой URL в интерфейсе программы.

- Выберите подходящий словарь и тип атаки (обычную или через прокси) в зависимости от требований вашего тестирования.

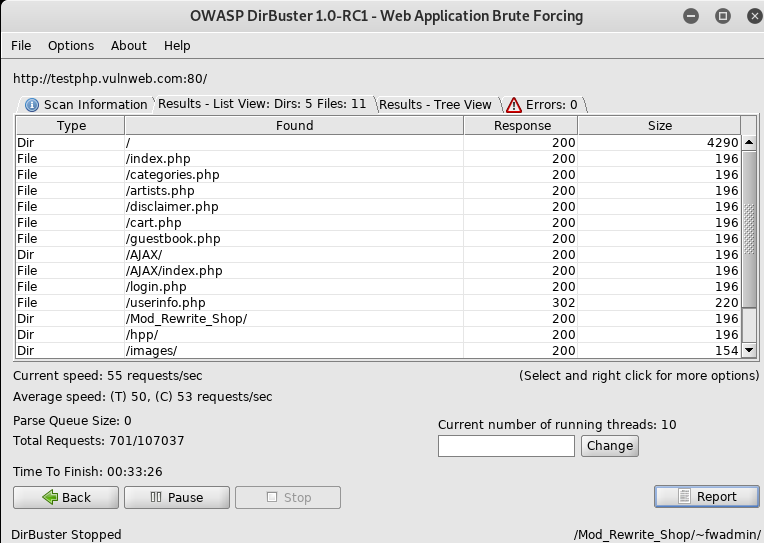

- Анализ Результатов:

- DirBuster предоставит список обнаруженных директорий и файлов после завершения сканирования.

- Внимательно проанализируйте результаты, выявляя потенциальные уязвимости или точки входа для атак.

- Дополнительные Рекомендации:

- Экспериментируйте с различными словарями, чтобы улучшить эффективность сканирования.

- Проводите тщательный анализ результатов для выявления даже тонких уязвимостей.

- Настройте параметры безопасности в соответствии с требованиями вашего веб-приложения.

Следуя этим шагам, вы сможете установить и настроить DirBuster на вашей системе, готовя его к эффективному сканированию веб-приложений.

Рекомендуемые Словари для DirBuster:

Эффективность DirBuster во многом зависит от выбора подходящих словарей. Вот несколько рекомендаций относительно словарей, которые можно использовать для максимизации эффективности инструмента.

- SecLists: SecLists представляет собой обширный набор для различных видов тестирования на проникновение. Включая словари для веб-приложений, этот ресурс обеспечивает покрытие разнообразных сценариев и типов атак.

- RobotsDisallowed: Набор RobotsDisallowed содержит словари, основанные на файлах robots.txt веб-сайтов. Использование этих словарей может помочь идентифицировать скрытые директории, к которым у веб-краулера запрещен доступ, что может быть полезно при анализе конфигурации веб-сервера.

Выбор правильных словарей важен для максимального охвата при сканировании. Экспериментируйте с различными комбинациями для достижения наилучших результатов.

Интеграция DirBuster с Burp Suite: Эффективное Сканирование Веб-Приложений

- Настройка Прокси Burp: В настройках Burp Suite убедитесь, что прокси настроен на прослушивание на нужном вам порту (обычно 8080). Этот порт будет использоваться DirBuster для взаимодействия с Burp Suite.

- Изменение Настроек DirBuster: В настройках DirBuster выберите вкладку “Proxy”, и укажите IP-адрес и порт, на котором запущен Burp Suite. Обычно это “127.0.0.1” и порт “8080”. Это позволит DirBuster отправлять запросы через прокси Burp Suite.

- Запуск и Мониторинг: Теперь, когда все настроено, запустите DirBuster на сканирование. Burp Suite будет отслеживать и анализировать трафик, что позволит вам в реальном времени следить за запросами и ответами, а также анализировать результаты сканирования.

Эта интеграция предоставляет уникальную возможность комбинировать возможности DirBuster и Burp Suite для обеспечения максимально полного и точного сканирования веб-приложений на наличие скрытых ресурсов.

Заключение

DirBuster, с его множеством словарей и гибкими настройками, предоставляет непревзойденные возможности для обнаружения скрытых директорий и файлов в веб-приложениях. Эффективное использование этого инструмента становится ключевым компонентом стратегии обеспечения безопасности в современной угрожаемой киберсреде.

Интеграция DirBuster с Burp Suite дополняет его функциональность, создавая мощный арсенал для тестирования на проникновение и анализа веб-приложений. Комбинированные усилия этих инструментов позволяют обнаруживать и устранять потенциальные уязвимости, повышая общий уровень безопасности и помогая предотвращать веб-атаки. Внимательное изучение результатов, адаптация под конкретные потребности и постоянное обновление словарей позволят максимально эффективно использовать DirBuster в стратегии веб-безопасности.