Введение

Ваше путешествие в мир кибербезопасности только началось, и теперь мы приглашаем вас поглубже внутрь этого захватывающего леса. Мы будем фокусироваться на ключевом инструменте, который делает киберпутешествие еще более увлекательным — Пентестинге, искусстве тестирования на проникновение.

Что такое Пентестинг?

Пентестинг — это не просто сканирование системы на наличие слабых мест. Это искусство эмуляции атаки, дабы раскрывать уязвимости и обеспечивать прочную защиту. Давайте подробно рассмотрим, почему это важно и как вы можете сделать свои первые шаги в этом направлении.

Модели Злоумышленника

Прежде чем взяться за инструменты, представьте, что вы — белый хакер. Ваша цель — улучшить безопасность системы. Затем представьте черного хакера, который стремится проникнуть в систему несанкционированно. Существуют и серые области, где мотивации не так однозначны.

Область Пентестинга в Кибербезопасности

Почему Пентестинг Критичен?

Пентестинг становится ключевым элементом в стратегии кибербезопасности по следующим причинам:

- Уязвимости под контролем: Позволяет выявить слабые места и устранить их, прежде чем злоумышленник обнаружит их.

- Проактивная Защита: Снижает риск атак, предоставляя организации возможность активно защищаться.

- Соблюдение Стандартов: В многих отраслях пентестинг требуется для соответствия стандартам безопасности.

Онлайн Обучение Пентестингу

Пентестинг — это навык, который развивается с опытом. Следующие ресурсы помогут вам приобрести практический опыт:

- Тренинги от Exploit.By по пентестингу веб-приложений, мобильных приложений.

- Hack The Box: Платформа для реального пентестинга в контролируемой среде.

- OWASP WebGoat: Проект OWASP, который позволяет погрузиться в атаки на веб-приложения.

- Metasploit Unleashed (MSFU): Обучение использованию Metasploit для пентестинга.

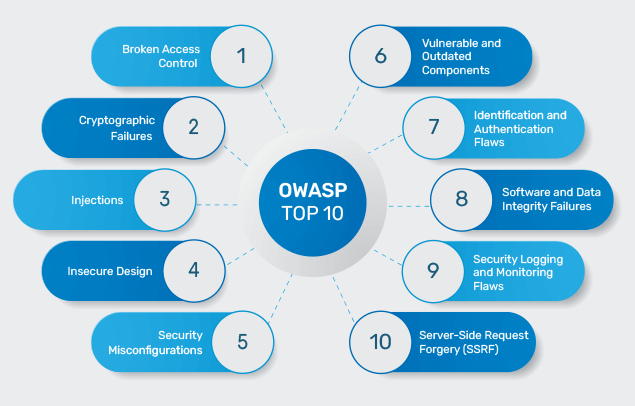

Практический Взгляд на OWASP WSTG и OWASP TOP10

Давайте перейдем к практической стороне Пентестинга, рассмотрев методику OWASP Web Security Testing Guide (WSTG) и изучив десять самых критических уязвимостей в веб-приложениях по классификации OWASP TOP10.

Уникальный Подход к Каждой Уязвимости

Ваш подход к каждой уязвимости должен быть уникален, и основываться на вашем понимании контекста организации. Рассмотрим пример тестирования на уязвимость A01 – Broken Access Control.

Пример Тестирования A01 – Broken Access Control

Контекст: Предположим, у нас есть веб-приложение для онлайн-покупок с различными уровнями доступа.

Цель: Убедиться, что только авторизованные пользователи имеют доступ к определенным разделам.

Шаги:

- Аутентификация и Авторизация: Пройдите процесс аутентификации и удостоверьтесь, что после успешной аутентификации вам доступны только те разделы, которые должны быть доступны вашей роли.

- Смена Роли: Попробуйте сменить роль пользователя (например, от обычного пользователя к администратору) и проверьте, действительно ли вы получаете дополнительные привилегии.

- Прямые Ссылки: Попробуйте получить доступ к разделам, используя прямые ссылки (URL), не предназначенные для вашей роли.

- Метод Тестирования: Используйте инструменты для сканирования и тестирования уровней доступа, такие как BurpSuite, для выявления и эксплуатации слабых мест.

Результат: Создайте отчет, содержащий обнаруженные уязвимости, описание контекста и рекомендации по исправлению.

Вывод

Пентестинг — это не просто набор инструментов. Это искусство взгляда на систему глазами злоумышленника и обеспечение ее надежной защиты. Ваши знания и опыт будут ключом к успешному и увлекательному путешествию в мир