Введение: Что такое XSS?

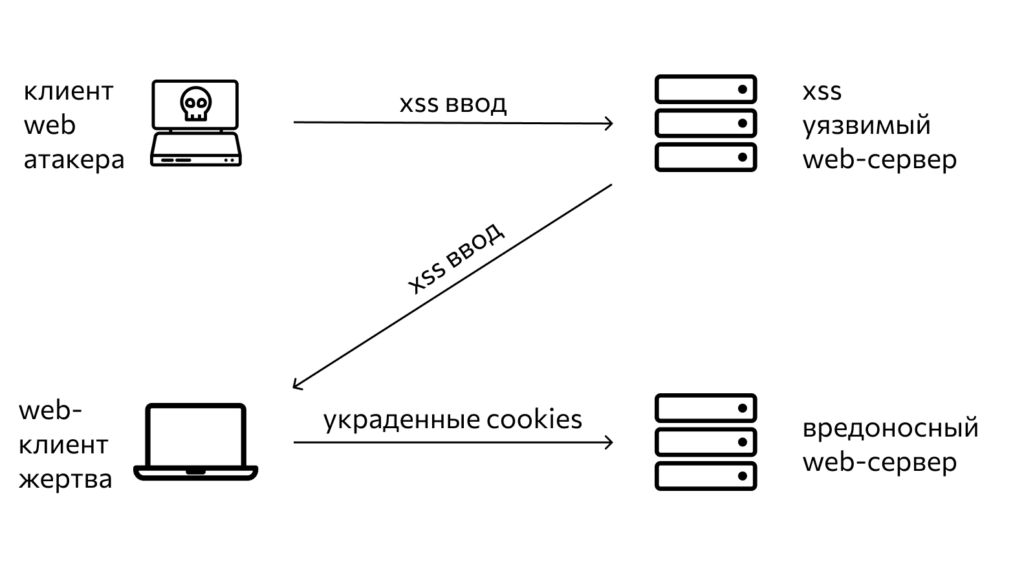

Меж-сайтовый скриптинг (XSS) — это форма атаки на веб-приложения, при которой злоумышленник внедряет вредоносный код в веб-страницу, который выполняется в контексте пользователя. Эта атака может иметь различные формы и воздействовать на пользователей вредным образом, от кражи сессионных данных до перенаправления на поддельные сайты.

XSS олицетворяет собой подход злоумышленников, которые стремятся обойти механизмы безопасности веб-приложений, внедряя вредоносные сценарии, которые исполняются в браузере конечного пользователя. Подвергнутые атаке приложения могут столкнуться с потерей конфиденциальных данных, вредоносным вмешательством в пользовательский опыт, а также другими критическими последствиями. В свете этих угроз становится ясной необходимость в изучении различных типов XSS-уязвимостей и их профилактике для обеспечения безопасности в виртуальной среде.

Типы XSS

Существует несколько типов уязвимостей XSS, их различия связаны с тем, как злоумышленники внедряют и запускают вредоносный код в веб-приложениях. Каждый тип XSS представляет угрозу в различных контекстах и требует соответствующих мер предосторожности.

XSS-атаки основываются на использовании браузера для выполнения вредоносного кода в контексте пользователя, что делает их особенно опасными. Отраженный XSS (Reflected XSS) обычно включает в себя внедрение кода в параметры URL, которые затем отображаются на странице и запускаются в браузере пользователя. Это может привести к краже данных, таких как сессионные идентификаторы, и перенаправлению на злоумышленные сайты.

Хранимый XSS (Stored XSS) происходит, когда вредоносный код сохраняется на сервере и отображается при каждом запросе к конкретному ресурсу. Это более сложный, но и более опасный сценарий, так как он может затронуть всех пользователей, обращающихся к зараженному ресурсу. Злоумышленники могут использовать этот тип атаки для создания вредоносных веб-страниц, которые автоматически заражают посетителей.

DOM-основанный XSS (DOM Based XSS) связан с модификацией структуры DOM (Document Object Model). В этом случае, вредоносный код влияет на содержимое DOM-структуры, что может привести к изменению поведения веб-страницы. Этот тип атаки может быть сложным для выявления, так как он не всегда обнаруживается традиционными методами сканирования.

Риски XSS заключаются в потенциальной утечке конфиденциальных данных, включая личную информацию и сессионные данные. Это также может открыть доступ для злоумышленников к аккаунтам пользователей, что может привести к краже личной информации и даже финансового мошенничества. Важно различать эти типы атак и применять соответствующие методы защиты для минимизации рисков.

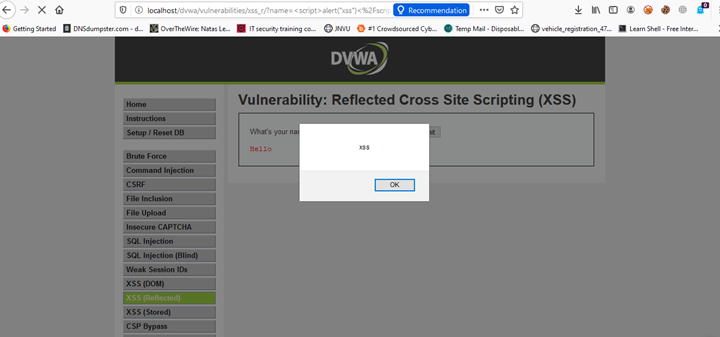

XSS: Reflected (Отраженная)

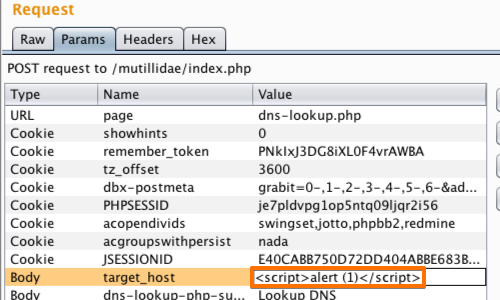

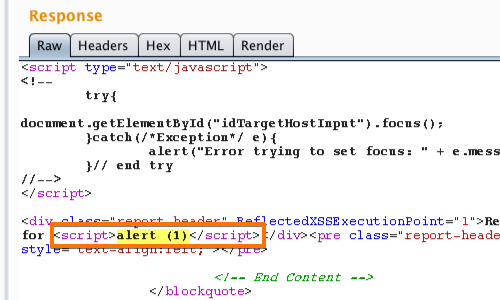

Отраженная XSS представляет собой атаку, при которой злоумышленный код передается серверу, который затем отражает его обратно пользователю через URL или другие входные данные. Обычно, атакующий создает маскированные или поддельные ссылки, обманывая пользователя, чтобы тот следовал по этой ссылке. Как только пользователь переходит по ссылке, вредоносный код выполняется в контексте его сеанса. Это может привести к краже данных, таких как сессионные идентификаторы, или перенаправлению на фальшивые сайты, где злоумышленник может провести дополнительные атаки.

Отраженная XSS часто обнаруживается в точке входа данных, где веб-приложение взаимодействует с пользователем. Такие атаки могут быть особенно успешными в социальной инженерии, где злоумышленник может создать заманчивые ссылки, соблазняя пользователей перейти по ним.

Степень риска для пользователей в случае отраженной XSS зависит от характера выполняемого кода. Вредоносные действия могут варьироваться от отображения обманных веб-страниц до кражи конфиденциальных данных пользователя. Пользователи под угрозой, как правило, те, кто поддается социальной инженерии или кликает на недоверенные ссылки.

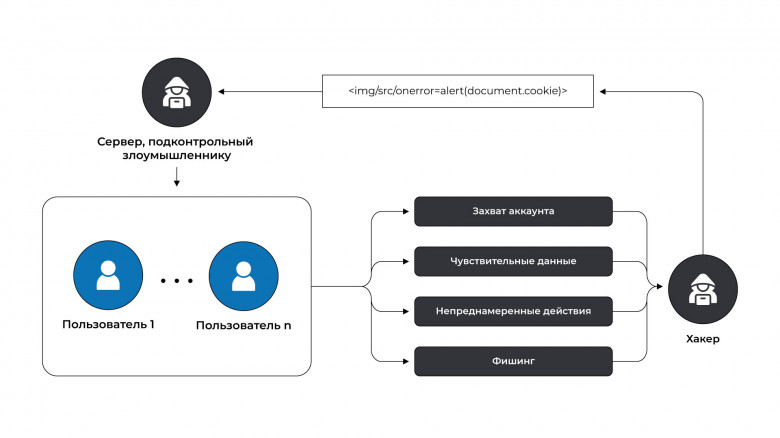

XSS: Stored (Хранимая)

Хранимая XSS представляет угрозу, когда вредоносный код сохраняется на сервере и поставляется пользователям при запросе определенной страницы. Например, атакующий может внедрить вредоносный скрипт в комментарии на блоге или в текстовом поле формы, который сохраняется на сервере. При последующих запросах к зараженной странице этот скрипт будет передан пользователям, и их браузеры выполнят его.

Один из наиболее распространенных случаев хранимой XSS — это атака на блог или форум, где комментарии или сообщения пользователя могут содержать вредоносный код. Важно отметить, что хранимая XSS часто бывает более опасной, чем отраженная, так как вредоносный код может воздействовать на всех пользователей, обращающихся к зараженной странице.

Степень риска для пользователей в случае хранимой XSS высока, поскольку атакующий может взаимодействовать с конфиденциальными данными или сеансовой информацией всех, кто обращается к зараженному ресурсу.

XSS: DOM Based (DOM)

DOM Based XSS связан с моделью объектов документа (DOM) в браузере. Атака происходит на стороне клиента, когда вредоносный скрипт изменяет DOM-структуру веб-страницы, воздействуя на её отображение и взаимодействие с пользователем.

Один из распространенных случаев DOM Based XSS связан с изменением значения переменной в адресной строке браузера. Например, если веб-страница использует значение из адресной строки для вывода на странице без соответствующей проверки, атакующий может внедрить вредоносный код через параметры URL.

Степень риска для пользователей при DOM Based XSS зависит от того, как используется вредоносный код. Атакующий может изменять отображение информации на странице, взаимодействовать с формами или даже перенаправлять пользователя на злоумышленные ресурсы.

Blind XSS

Blind XSS представляет собой интересный случай, где атакующий не видит результат внедрения вредоносного кода. Этот тип атаки может иметь разные вариации и особенности, делая его необычным и трудным для выявления.

Один из сценариев Blind XSS включает внедрение вредоносного кода, который собирает информацию о пользователях и их среде. Например, атакующий может встроить скрипт, отправляющий данные о куки пользователя на удаленный сервер. Это позволяет злоумышленнику собирать конфиденциальные данные, такие как сессионные идентификаторы, но без визуального отображения результата.

Другой сценарий Blind XSS связан с внедрением кода, который провоцирует взаимодействие с веб-приложением в неудачных или опасных сценариях, но атакующий не видит результат действий. Это может быть использовано для создания ситуаций, когда веб-приложение выполняет нежелательные операции без ведома пользователей.

Степень риска для пользователей в случае Blind XSS зависит от того, как атакующий использует собранную информацию или провоцирует действия. Пользователи могут оказаться под угрозой, если сессионные данные или другие конфиденциальные сведения передаются атакующему, даже если они сами не видят результатов атаки.

Связь между XSS и OWASP WSTG и TOP 10

Кросс-сайтовый скриптинг (XSS) тесно связан с инициативами Open Web Application Security Project (OWASP), такими как Web Security Testing Guide (WSTG) и OWASP TOP 10. Эти связи обеспечивают фреймворк и стандарты для идентификации, тестирования и предотвращения уязвимостей XSS в веб-приложениях.

OWASP WSTG (Web Security Testing Guide): Это проект, направленный на создание тщательного руководства по тестированию безопасности веб-приложений. WSTG предоставляет методологии и инструменты для тестирования различных аспектов безопасности, включая XSS. Разделы WSTG, такие как “Secure Coding Practices” и “Testing for Cross-Site Scripting,” предоставляют рекомендации и тестовые сценарии для выявления и обеспечения защиты от XSS-уязвимостей.

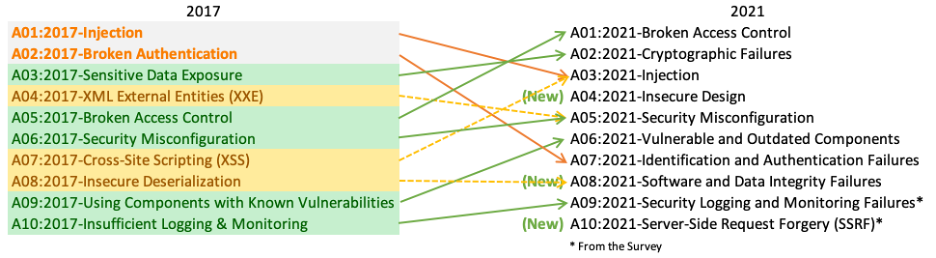

OWASP TOP 10: Это периодическое обновляемое перечисление десяти наиболее критических уязвимостей в веб-приложениях. В различных выпусках, XSS остается одной из ключевых угроз, входящих в состав TOP 10. Он подчеркивает важность эффективного контроля ввода данных и корректной обработки вывода для предотвращения уязвимостей XSS.

Связь: XSS считается одной из угроз, рассматриваемых и включенных как в WSTG, так и в TOP 10, что подчеркивает её высокий приоритет в контексте безопасности веб-приложений. Рекомендации и методологии, предоставляемые OWASP, служат основой для тестирования и защиты от уязвимостей XSS. Объединение усилий сообщества и создание общего понимания позволяют разработчикам и специалистам по безопасности эффективно бороться с этим типом атак и поддерживать высокий уровень безопасности в веб-приложениях.

Инструменты для поиска XSS и рекомендации для ручного исследования

Выявление и устранение XSS-уязвимостей — важный этап в обеспечении безопасности веб-приложений. Для автоматизации этого процесса широко применяются специализированные инструменты, такие как OWASP ZAP и Burp Suite, предоставляющие обширные возможности для сканирования веб-приложений на уязвимости.

Одним из популярных инструментов является OWASP ZAP (Zed Attack Proxy), который предоставляет множество функций для обнаружения и анализа уязвимостей, включая XSS. Он позволяет автоматизировать процесс сканирования, выявляя уязвимые точки веб-приложений и предоставляя детализированные отчеты о найденных проблемах.

Еще одним мощным инструментом является Burp Suite, который предназначен для тестирования безопасности веб-приложений. Он включает в себя Scanner, специально настроенный на обнаружение уязвимостей, включая XSS. Burp Suite также предоставляет возможность ручного тестирования, что особенно важно для выявления сложных уязвимостей, требующих внимательного анализа.

Необходимо также подчеркнуть, что автоматизированные инструменты не всегда способны выявить все возможные уязвимости. Важной частью обеспечения безопасности является ручное тестирование, проводимое опытными специалистами. Они могут выявлять контексты, где автоматизированные средства могут допустить ложные срабатывания или упустить реальные угрозы.

Важным аспектом в обеспечении безопасности является также применение безопасных практик программирования. Это включает в себя тщательную валидацию и фильтрацию входных данных, а также безопасное кодирование вывода. Применение безопасных API и контекстного кодирования играет ключевую роль в предотвращении XSS-атак.

Наконец, важно регулярно обновлять инструменты и следить за новыми уязвимостями и методами атак. Это позволяет поддерживать высокий уровень защиты в условиях постоянно меняющейся киберугрозы.

Заключение

В заключение, меж-сайтовый скриптинг (XSS) остается серьезной угрозой для веб-приложений, требующей непрерывного внимания и эффективных методов защиты. Разнообразные типы XSS-уязвимостей, такие как отраженная, хранимая и DOM-основанная, подчеркивают необходимость комплексного подхода к обеспечению безопасности. Понимание сценариев атак и использование современных инструментов являются ключевыми факторами в предотвращении потенциальных угроз.

Важно также подчеркнуть, что помимо автоматизированных инструментов, ручное тестирование и следование безопасным практикам программирования играют критическую роль в выявлении и предотвращении XSS-атак. Стремительное развитие киберугроз подчеркивает необходимость постоянного обновления методов защиты и поддержания высокого стандарта безопасности в веб-приложениях.